前一天我們談內網管理時即稍有提到,內網的裝置要秉持零信任概念,唯有受過檢核的設備、確認其符合資安合規的電腦裝置才可接入,而裝置的破口可分為這幾類:

私人的裝置因沒有經過任何檢驗,常包含各種風險危險,真的勸你要禁止同仁帶家用設備到公司,常見問題如:

**建議解方:**用白名單在AP or SW上綁定MAC,或用IP/MAC管控工具,全面阻擋私人裝置。

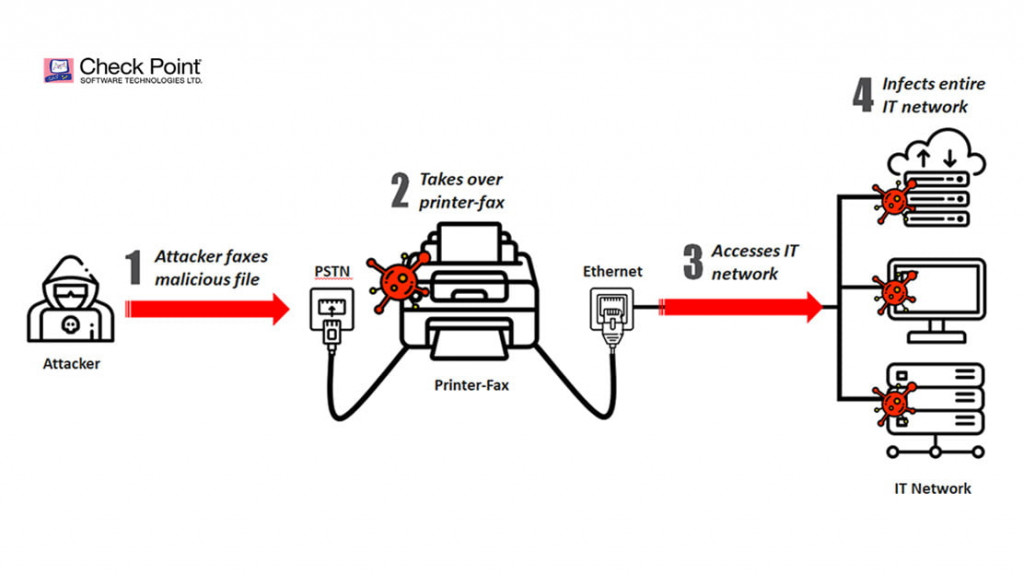

凡舉【聯網印表機】、【多功能事務機】、【IP CAM】、【聯網電視】、【掃地機器人】、【NVR裝置】...族繁不及備載,此類裝置多半散落在公司各個角落,只要他可以連接網路,他就可能成為Bot Net殭屍之一,常見問題如下:

建議解方:①盤點清楚這類資產②統一列管、全面變更強密碼和更新韌體③ 排定週期性檢核維護(ex:每季/每半年....)

這類電腦統整在IT單位轄下,應該是相對風險較低的族群,但是,基礎合規性仍有許多可滾動式檢討的標的,常見問題如:

1.一直用休眠或睡眠、從來不關機:許許多多更新機制(如windows update或防毒軟體遠端升版)仰賴重開機後生效,僅為二字:方便,這會讓漏洞無法被妥善修補,成為隱藏破口。

2.帶回家後給小朋友玩:現在配置筆電行動化辦公普遍,白天老爸工作用,晚上給小朋友寫作業,合情合理嘛。不久後電腦就怪怪的,原來回到家後不受公司網路保護下,包含"明星三缺一"、"東京好熱"什麼地方都解禁了,病毒也進來了。上班後就帶回公司連上內網,成為內部大擴散的來源。

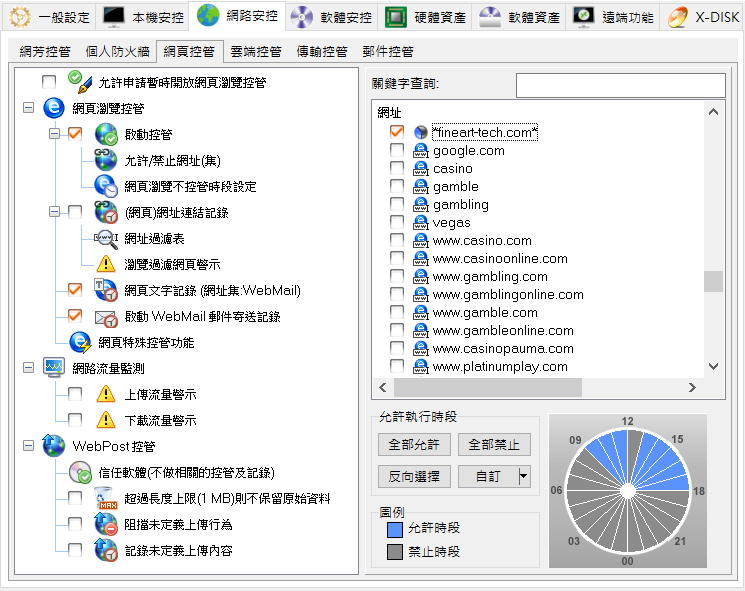

(圖片來源:精品科技)

3.私自拆接設備:公司內常見的現象,來自於對電腦設備很有研究的poweruser,工作時自行更換零組件方便使用,離職前拆卸硬碟帶走使公司資料外洩(營業秘密帶槍投靠)。

建議解方:①GPO統一制定電源管理②對人宣導③對設備實施離線控制與加密,匡列住合適的使用範圍,亦可用端點管控系統達成(Spiceworks/X-fort/神網/IP-Guard/Open-AudIT/bitlocker)

雖然端點裝置並非攔截攻擊或風險的最佳位置(有效率的點仍屬Gateway),但多層次防護終端點保護是不可或缺的一層。

你知道嗎,當我把內網的裝置收整完成後,內部病毒偵測數下降83%、網路不明流量下降36%、內部奧客凹修電腦數下降99%,莫讓端點裝置成為多層次攔截網的破口,管控裝置帶來的好處做了就有感。

延伸閱讀

Free IT & Networking Software from Spiceworks

小心!五大端點資安風險正威脅企業營運!

為什麼學校印表機會被入侵?

73% 受訪者認為端點最易遭駭客攻擊

開源IT資產管理系統 - Open-AudIT 2.0.x 全新改版

PS.這裡不是為特定產品打廣告,有談到的項目是筆者親自體驗用過的,包含開源免費和商業付費系統,有很多工具在IT邦上已有介紹,透過這些工具亦可更清楚你的內網資產即時盤點,敬請努力爬文喔。

這部分需要NAC (Network Access Control)的設備或有這項功能的設備,確認端點設備符合安全規定才能連上公司網路。但這也是最需要彌補的地方之一

沒錯,NAC也與內網的零信任存取控制息息相關,彌補起這塊防禦拼圖也對於內網的設備可視化與能見度有大幅的長進。

推一下優文:有接線也連不上 : 網路存取管制系統 NAC

那是幾年前的舊文呢~現在接觸過更多NAC廠商,我應該會寫些不同的內容